一起黑客事件,意外地揭下了 EigenLayer 的遮羞布

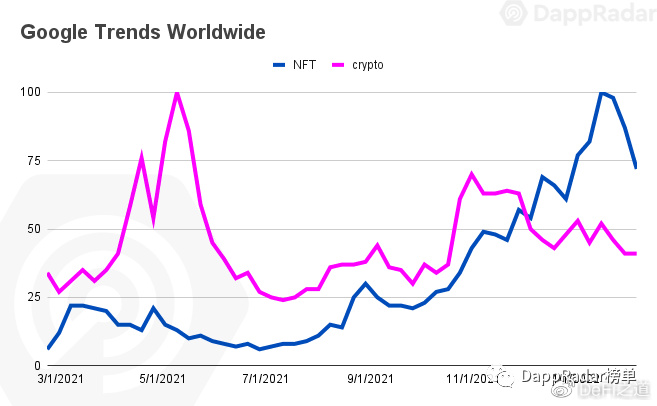

EigenLayer 官方回应:今天早晨发生了一起孤立事件,某投资人关于将代币转入托管地址的电子邮件遭恶意攻击者劫持,黑客替换了邮件中的具体地址,结果导致 1673645 枚 EIGEN 被错误地转移到了攻击者的地址。攻击者已通过去中心化交易平台出售了这些被盗的 EIGEN,并将稳定币转移到了中心化交易所。我们正在与这些平台和执法部门联系。部分资金已经被冻结。这次破坏没有影响到 Eigenlayer 系统,协议或代币合约中并不存在已知的漏洞,此次事件与 EigenLayer 的任何链上功能无关。我们仍在调查这一情况,一旦有进一步的信息,我们将继续披露。 慢雾创始人余弦在个人 X 上给出了很详尽的分析:针对该起攻击事件本身,攻击者恐怕预谋挺久了,攻击者地址最早先收到 1 EIGEN,隔了差不多 26 小时收到 1673644 EIGEN,都来自 3/5 多签地址(0x87787389BB2Eb2EC8Fe4aA6a2e33D671d925A60f)。接着,一个多小时后开始各种洗币。Gas 来自 ChangeNow,非法获取的 EIGEN 主要兑换成 USDC/USDT,并主要通过 HitBTC 等平台洗完。攻击者得手原因据官方说法是「邮件被入侵」。估计是在邮件内容里,应该发送的预期接收 EIGEN 的钱包地址被替换成了攻击者地址,导致项目方将 EIGEN 打入了攻击者地址。哪怕是先打了 1 EIGEN,说不定攻击者收到 1 EIGEN 后,也给预期接收地址打了 1 EIGEN,导致预期接收者以为整个流程无误… 当然这只是猜测,具体以官方披露为准。 作为一个融资规模过亿,TVL 高居全网头部,各大头部交易所争相上线的「天王级」项目。很难想象 EigenLayer 既没有选择使用当前已相当成熟的代币分配协议,也没有自行部署代币解锁合约,而是相当「无脑」地在代币刚刚解除转账限制后立即向投资人地址打币。从黑客的抛售行为来看,这些地址在收到代币之后也并没有受到任何硬性的操作限制,更为离谱的是,EigenLayer 似乎在收到「投资人」(其实是黑客)关于更改地址的邮件后,并未通过电话或是其他形式交叉确认,而是直接放款打币,这才导致黑客成功窃取了数百万美元的资金。总而言之,这一整起事件可谓槽点满满。但凡 EigenLayer 遵循了正常的代币解锁规范,但凡 EigenLayer 团队能够拥有及格的运营素质,这起黑客事件都不可能发生,EigenLayer 也不会被社区口诛笔伐为「草台班子」。\n原文链接

7*24小时快讯

热门资讯

最新活动